Une nouvelle ère pour la connectivité IoT des entreprises?: les points essentiels

Par Julie McDanielVice President Marketing

27. juin 2024

Les progrès rapides de l’Internet des objets (IoT) ne soulèvent pas seulement des questions sur la manière dont les entreprises peuvent rationaliser leurs opérations et introduire des innovations, mais aussi sur la manière dont les problèmes de sécurité peuvent être résolus efficacement.

Les entreprises industrielles ont besoin d’outils pour s’assurer que leurs données restent sécurisées dans cette nouvelle ère pour la connectivité IoT des entreprises. Poursuivez votre lecture pour en savoir plus sur les technologies d’informatique de périphérie, le cloud computing centralisé et d’autres mesures de sécurité qui peuvent contribuer à protéger vos déploiements IoT.

Défis communs de l’IoT pour les entreprises

Les entreprises industrielles adoptent l’IoT pour améliorer l’efficacité, la maintenance prédictive et l’analyse des données en temps réel. Toutefois, cette adoption s’accompagne de son lot de défis, comme celui d’assurer la cybersécurité.

Les problèmes de cybersécurité liés aux écosystèmes IoT découlent de la diversité et de l’étendue du réseau de dispositifs interconnectés, chacun représentant une surface d’attaque potentielle. Les environnements industriels présentent souvent un mélange de nouveaux dispositifs IoT et d’anciens systèmes de contrôle industriel (ICS), qui n’ont pas tous été conçus initialement dans une optique de connectivité internet/cloud. Si elle n’est pas corrigée, cette disparité crée des vulnérabilités et augmente le risque, pour une organisation, d’être victime d’attaques par ransomware, de cyberespionnage et d’autres menaces courantes.

Le rôle de l’informatique de périphérie

L’informatique de périphérie permet d’atténuer l’encombrement du réseau en traitant les données à leur source ou à proximité, plutôt que de leur faire parcourir de longues distances jusqu’à des centres de données ou des clouds. Il en résulte une réduction de la latence, une optimisation de la bande passante, une amélioration de la sécurité et une plus grande efficacité opérationnelle.En outre, les solutions d’informatique de périphérie permettent d’améliorer l’efficacité de l’IoT et de réduire les coûts opérationnels par le biais de plusieurs mécanismes clés:

- Traitement immédiat des données : Le traitement local des données, facilité par l’informatique de périphérie, permet une prise de décision plus rapide. Cela est particulièrement utile pour les processus industriels sensibles au facteur temps, où les retards peuvent entraîner des inefficacités ou des risques.

- Réduction des coûts de transfert des données : Le transfert de grands volumes de données sur les réseaux tend à être coûteux. L’informatique de périphérie minimise ces coûts en analysant et en traitant les données localement, réduisant ainsi la quantité de données à transmettre à des centres centralisés.

- Amélioration de la sécurité et de la conformité : En traitant les données sensibles localement, l’informatique de périphérie réduit le risque de violation des données pendant le transport.

L’informatique de périphérie offre une approche innovante mais éprouvée de la connectivité IoT — en contribuant à garantir que les données sont traitées de manière efficace, sécurisée et en conformité avec les politiques de l’entreprise.

Le rôle du cloud computing centralisé

Alors que les dispositifs IoT sont de plus en plus répandus, les équipes informatiques peuvent gérer et atténuer les interférences de connectivité IoT à partir de n’importe quel endroit. C’est justement ce que permettent les infrastructures et les plateformes de gestion centralisée du réseau IoT : les équipes informatiques peuvent obtenir à distance une visibilité complète du réseau, dépanner et traiter les interférences, et en fin de compte assurer la sécurité et l’intégrité de l’ensemble de l’écosystème IoT.

Mesures de sécurité supplémentaires pour l’IoT

Veiller à ce que votre routeur de périphérie assure une sécurité de bout en bout est absolument crucial. Ces dispositifs doivent fonctionner selon le principe de l’authentification complète de chaque dispositif et de chaque utilisateur qui tente de se connecter au réseau. Ils s’efforcent également d’améliorer le cryptage des données, qu’elles soient en transit ou au repos. En outre, grâce à leurs fonctions de sécurité robustes et à leurs capacités de journalisation des anomalies, les routeurs de périphérie d’entreprise peuvent appliquer les politiques de sécurité en matière de prévention des intrusions des grandes entreprises ou des réseaux de fournisseurs de services.

Transformez votre entreprise dès maintenant

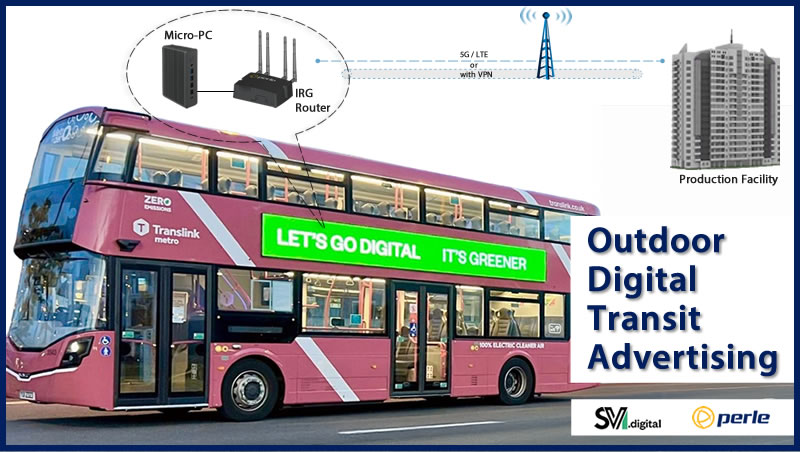

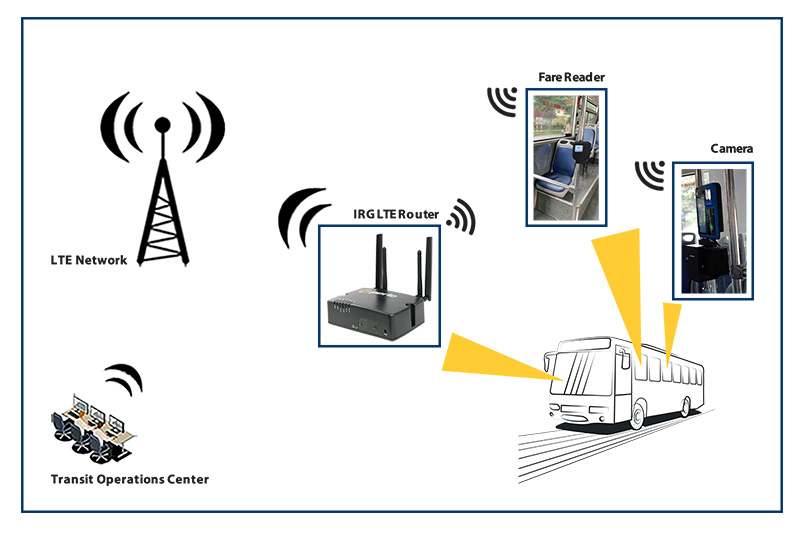

Optimisés pour les environnements industriels de type informatique de périphérie et cloud computing, les routeurs et passerelles cellulaires 4G et 5G de Perle facilitent le traitement rapide des données — en réduisant la latence et en améliorant les capacités de réponse en temps réel.

Avec la possibilité de connecter des équipements industriels, d’enregistrement de données à distance et de détection pour traiter les données IoT à la périphérie et ses capacités complètes de déploiement et de gestion dans le cloud, les solutions cellulaires de Perle offrent aux entreprises industrielles une solution complète, fiable et sécurisée pour leurs besoins de connectivité IoT.

Pour en savoir plus sur les routeurs et les passerelles cellulaires 4G et 5G de Perle, cliquez ici.