L’impact de la 5G sur les performances et la sécurité des réseaux

Par Alex PirvulescuDirecteur de la gestion des produits

5. juin 2025

La technologie 5G améliore considérablement les performances du réseau en offrant une vitesse sans précédent, une latence réduite, une plus grande capacité et une connectivité fiable pour une gamme de nouvelles applications et de nouveaux services - de l’IoT industriel aux infrastructures critiques, transformant les industries et améliorant l’expérience de l’utilisateur. Compte tenu de la dépendance du secteur industriel à l’égard d’une transmission de données fiable et à grande vitesse, la 5G est au cœur de l’efficacité opérationnelle et de l’innovation, mais cette évolution s’accompagne de nouveaux défis en matière de sécurité. La technologie 5G répond à ces défis avec un chiffrement plus fort, une détection avancée des menaces et une informatique de périphérie sécurisée, entre autres mesures.

Avancées en matière de sécurité 5G et de centre de réseau

Le développement de la technologie 5G a nécessité des efforts de collaboration entre les organismes de normalisation, tels que le 3GPP, ETSI et l IETF afin d’améliorer la sécurité des réseaux. Ces améliorations fournissent des mécanismes robustes qui surpassent ceux des générations précédentes, garantissant un environnement de communication plus sûr.

Nouveaux protocoles d’authentification et de confidentialité

La norme 5G a introduit un cadre d’authentification basé sur le protocole d'authentification extensible (EAP, Extensible Authentication Protocol). Ce protocole est indépendant du réseau et garantit que le réseau d’origine prend la décision finale d’authentification. Toutes les communications d’authentification sont chiffrées afin de réduire le risque d’interception. En outre, la 5G n’utilise pas seulement la carte SIM pour l’identification, mais aussi l’authentification secondaire du plan utilisateur. La protection de la vie privée de l’abonné est renforcée par l’échange d’informations IMSI uniquement après authentification.

Agilité et sécurité du réseau central

L’architecture basée sur les services (SBA, Service-Based Architecture) de la 5G accroît l’agilité du réseau en permettant aux utilisateurs d’appeler dynamiquement des combinaisons de services, ce qui permet une programmation modulaire. Cette architecture, qui s’appuie sur des fonctions de réseau (NF) interconnectées et autorisées à accéder aux services des autres, offre un environnement flexible et sécurisé. La SBA utilise des protocoles de sécurité tels que TLS pour la communication des services du réseau central et OAuth2 pour l’autorisation de la couche application, garantissant une transmission de données et une gestion de l’accès sécurisées.

Itinérance et intégrité du plan utilisateur

La mise en œuvre d’un proxy de protection de la périphérie de la sécurité (SEPP, Security Edge Protection Proxy) pour la sécurité de l’itinérance constitue une avancée significative en matière de sécurité dans le cadre de la 5G. Le SEPP chiffre et filtre toutes les communications dans le plan utilisateur, le SEPP de chaque opérateur étant authentifié pour sécuriser le trafic entre eux. En outre, la 5G introduit une protection de l’intégrité pour le trafic du plan utilisateur entre les dispositifs et les tours cellulaires afin de se prémunir contre les attaques de type man-in-the-middle

(attaque de l’intercepteur ou attaque de l’homme du milieu) qui pourraient intercepter des données sensibles.

Étendre la sécurité à la périphérie : au-delà du centre de réseau

L’extension des avancées du réseau central à l’informatique de périphérie et aux dispositifs IoT est essentielle pour maintenir une position de sécurité solide dans un environnement 5G. Alors que les périmètres des réseaux sont de moins en moins définis et que le traitement des données se rapproche de la source, la mise en œuvre de techniques cryptographiques avancées garantit un chiffrement et un déchiffrement sécurisés des données à la périphérie, protégeant ainsi les informations sensibles pendant la transmission. L’établissement de canaux sécurisés pour la transmission des données offre une protection de bout en bout, du niveau du dispositif jusqu’au réseau central.

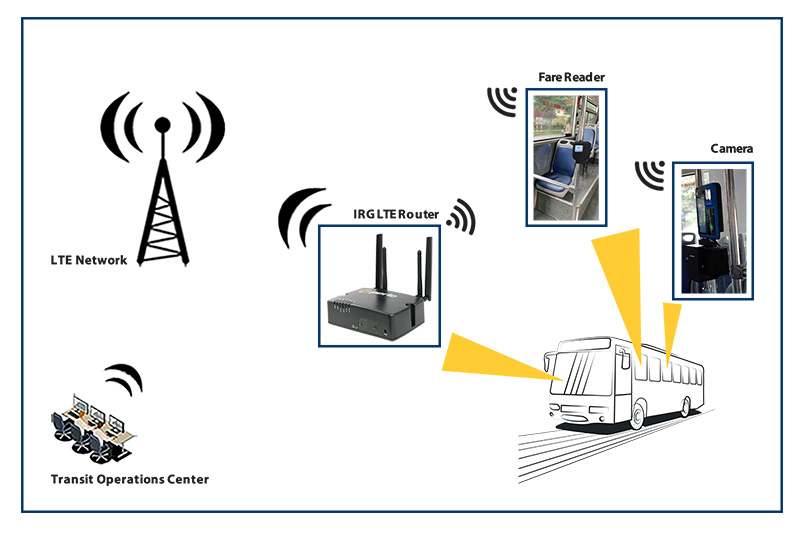

L’impératif d’adopter des routeurs de périphérie 5G robustes dans les environnements industriels

Les environnements industriels nécessitent des routeurs de périphérie 5G capables de supporter des températures extrêmes, une humidité élevée, et des chocs physiques et des vibrations importants. Pour assurer la continuité des opérations, ces routeurs doivent fonctionner de manière fiable dans des conditions d’une telle rudesse. En outre, les routeurs cellulaires industriels doivent faciliter l’administration à distance, la sécurité et l’interopérabilité.

Lors de la sélection d’un routeur 5G pour exploiter pleinement les avantages de cette technologie révolutionnaire, les principales caractéristiques à prendre en compte sont les suivantes :

- Administration hors bande : permet aux administrateurs réseau d’administrer et de dépanner les dispositifs à distance, même si la connexion réseau principale est interrompue. Cela permet d’assurer la continuité des opérations et de réduire la nécessité de visites sur place.

- Hébergement dans le Cloud pour le déploiement du réseau : une plateforme centralisée dans le Cloud permet de déployer, de configurer et de gérer les équipements de réseau de manière transparente, ce qui améliore l’efficacité opérationnelle et simplifie la gestion des réseaux à grande échelle.

- Prise en charge des conteneurs OCI : permettre à l’utilisateur de déployer des applications personnalisées. Les capacités de l’informatique de périphérie permettent de couvrir une multitude de domaines différents, y compris le simple stockage et traitement des données, des applications plus avancées basées sur l’IA, et des couches de défense supplémentaires pour détecter et atténuer de manière proactive les menaces pesant sur le réseau.

- Le GPS/GNSS intégré permet la localisation en temps réel et la synchronisation temporelle, ce qui est nécessaire pour la gestion des actifs et les applications sensibles au facteur temps dans les environnements industriels.

- Construction robuste : protection contre la poussière, l’eau, les chocs physiques et les vibrations, garantissant une durabilité dans les environnements industriels difficiles. Choisissez des routeurs dotés de boîtiers robustes, tels que des boîtiers en aluminium moulé sous pression avec des indices de protection élevés (par exemple, IP54 ou supérieur).

- Options de connectivité étendues : recherchez des routeurs dotés de plusieurs interfaces de connectivité, notamment 10/100/1000 Ethernet, USB, RS232, RS485 et GPIOs. Ces options prennent en charge une variété d’environnements réseau et d’exigences en matière de dispositifs, garantissant ainsi la flexibilité et la compatibilité avec différents systèmes industriels.

- Résilience accrue : les routeurs IRG 5G de Perle sont dotés de multiples mécanismes de redondance et de basculement afin de garantir un fonctionnement continu même en cas de défaillance matérielle ou logicielle. L’un de ces mécanismes de résilience est la prise en charge du protocole VRRP.

- Fonctions de sécurité avancées : assurez-vous que le routeur prend en charge des protocoles de sécurité complets tels que TACACS+, RADIUS avec le protocole de cryptage RADSec et LDAP pour l’authentification, l’autorisation et la comptabilité. En outre, recherchez la prise en charge de plusieurs sessions VPN simultanées (par exemple, IPSec, OpenVPN) afin de sécuriser les communications et de protéger l’intégrité des données.

Collectivement, ces caractéristiques garantissent que le réseau reste sécurisé, résilient et adaptable aux différents besoins opérationnels. Les routeurs 5G de Perle sont dotés de toutes ces fonctionnalités, sans frais d’abonnement — seulement un paiement unique pour le meilleur coût total de possession parmi des produits similaires.