Activer la sécurité de bout en bout dans les routeurs cellulaires pour applications industrielles

Par Alex PirvulescuDirector of Product Management

10. septembre 2025

Une violation du système peut entraîner des perturbations opérationnelles, des pertes financières et des risques pour la sécurité des entreprises industrielles. La sécurité de bout en bout réduit ces risques en garantissant l’intégrité, la confidentialité et la disponibilité des données sur l’ensemble du chemin de transmission.

La sécurité de bout en bout des routeurs cellulaires se réfère spécifiquement à la protection des données en transit entre le point d’origine et la destination. Alors que le secteur industriel cherche à se protéger des cyberattaques, les entreprises comprennent la nécessité de mettre en place des mesures de sécurité complètes de bout en bout, notamment des pare-feu à politique basée sur les zones et l’authentification multifactorielle (AMF), entre autres.

Comment les pare-feu intégrés à politique basée sur les zones améliorent la sécurité du réseau de bout en bout

Les pare-feu intégrés à politique basée sur les zones segmentent les réseaux en zones distinctes, chacune étant régie par ses propres politiques de sécurité. Ces pare-feu appliquent des règles de sécurité basées sur les zones d’origine et de destination du trafic plutôt que sur les seules adresses IP, ce qui facilite le contrôle granulaire du trafic réseau. Dans une usine, par exemple, les entreprises peuvent établir des zones distinctes pour les systèmes de contrôle des chaînes de production, les bureaux administratifs et les communications externes, chacune avec des protocoles de sécurité différents adaptés à leurs besoins opérationnels spécifiques.

Les pare-feu à politique basée sur les zones intègrent souvent des fonctions de sécurité supplémentaires qui vont au-delà des fonctions de pare-feu standard et d’une sécurité de bout en bout améliorée. En particulier, l’application de listes de contrôle d’accès (ACL) permet de gérer et d’appliquer des règles d’accès très précises. Les ACL permettent de contrôler les actions autorisées dans chaque zone - comme les types de trafic réseau qui peuvent entrer ou sortir - en fonction de l’identité de l’utilisateur ou de la nature des paquets de données. Leur intégration avec des pare-feu à politique basée sur les zones permet de s’assurer que le trafic réseau respecte des règles d’accès strictes, réduisant ainsi le risque de flux de données non autorisés entre les zones. Outre la réduction des risques de sécurité, les contrôles granulaires des ACL robustes aident les entreprises à gérer efficacement les autorisations d’accès dans divers environnements informatiques, à préserver l’intégrité de leurs données et à respecter leurs obligations en matière de réglementation et de conformité.

Les implications de l’authentification multifactorielle (AMF) sur la sécurité de bout en bout

L’AMF exige des personnes qui tentent d’accéder à des systèmes ou à des données sensibles qu’elles fournissent plusieurs formes d’identification vérifiées. Ainsi, même si un facteur (comme un mot de passe) est compromis, la couche de sécurité supplémentaire fournie par le deuxième facteur (comme un jeton matériel, une notification mobile push ou une vérification biométrique) réduit le risque d’accès non autorisé. L’adoption de l’AMF est devenue une pratique standard qui, selon Microsoft, bloque plus de 99,9 % des attaques par compromission de compte.

Sécurité des ports

La sécurité des ports limite le nombre de dispositifs pouvant se connecter à un port du réseau en fonction de leur adresse MAC, ce qui garantit que seuls les dispositifs approuvés au préalable peuvent y accéder. En outre, il détecte et bloque les tentatives non autorisées, émet des alertes et enregistre les incidents en vue d’une analyse plus approfondie. Cela signifie que les administrateurs réseau peuvent réagir rapidement à d’éventuelles failles de sécurité et maintenir un contrôle étroit sur la connectivité des dispositifs.

Par exemple, la sécurité des ports est utilisée au niveau du réseau dans une raffinerie pour contrôler l’accès au réseau de technologie opérationnelle (OT). Dans ce cas, les commutateurs du réseau sont configurés de manière à n’autoriser que les connexions provenant de dispositifs dont les adresses MAC sont préenregistrées et qui correspondent à des rôles spécifiques au sein de l’infrastructure du réseau, tels que les systèmes SCADA, les stations HMI et les postes de travail d’ingénierie. Ainsi, si un dispositif non autorisé tente de se connecter, le port se désactive automatiquement.

IEE 802.1x

La norme IEEE 802.1x complète la sécurité des ports en exigeant l’authentification du dispositif avant d’accorder l’accès au réseau, en utilisant un serveur centralisé (tel que RADIUS) pour vérifier les informations d’identification. Il établit un cadre de contrôle d’accès au réseau basé sur les ports en s’appuyant sur le protocole d’authentification extensible (EAP) sur le réseau local (EAPOL) pour assurer la médiation du processus d’authentification entre les dispositifs et le serveur d’authentification. Cela signifie que même si un dispositif non autorisé contourne les mesures de sécurité physique et se connecte au réseau, il ne peut pas accéder aux ressources sensibles sans les informations d’identification appropriées.

Par exemple, dans le cadre d’une opération de forage pétrolier à distance, l’IEEE 802.1x est utilisé pour sécuriser les routeurs cellulaires qui relient les dispositifs de terrain aux systèmes de contrôle centralisés. Chaque routeur exige une authentification des dispositifs auprès du serveur RADIUS central avant d’établir une connexion, ce qui garantit que seuls les dispositifs autorisés peuvent transmettre des données opérationnelles.

Sessions de gestion sécurisées

En donnant la priorité aux protocoles de communication sécurisés et aux contrôles d’accès, les organisations peuvent améliorer la sécurité, la conformité et la fiabilité globales de leurs opérations de gestion des réseaux et des systèmes. Parmi les exemples de protocoles sécurisés, citons HTTPS, SSH, les algorithmes de chiffrement SSI/TLS approuvés par le NIST, le cryptage et SNMPv3. Les sessions de gestion sécurisées garantissent la confidentialité, l’intégrité et la disponibilité des activités de gestion, ce qui est essentiel pour protéger les systèmes et les données critiques contre les accès non autorisés, les manipulations et les écoutes clandestines. L’un des principaux avantages des sessions de gestion sécurisées est qu’elles permettent d’administrer à distance et en toute sécurité les dispositifs de réseau, les serveurs et les composants de l’infrastructure. Ceci est particulièrement avantageux pour les organisations qui opèrent dans des environnements géographiquement dispersés, comme les franchiseurs, les agences gouvernementales, les foreurs et prestataires de services pétroliers et gaziers, ainsi que les entreprises de construction.

Vérification de la force des mots de passe

Bien que la vérification de la force des mots de passe puisse sembler une mesure de sécurité de routine, elle reste un élément essentiel d’une stratégie d’authentification solide. La vérification de la force des mots de passe réduit le risque d’attaques basées sur le mot de passe, y compris le bourrage d’identifiants, vecteurs courants d’accès non autorisé.

Des politiques et des procédures solides en matière de mots de passe garantissent la conformité avec les normes et les réglementations du secteur, ce qui permet aux organisations d’éviter les sanctions tout en maintenant un environnement sécurisé. Le retour d’information en temps réel fourni lors de la création du mot de passe permet d’éduquer les utilisateurs sur les pratiques de sécurisation des mots de passe, favorisant ainsi de meilleures habitudes de sécurité. Ces politiques et procédures, lorsqu’elles sont explicitement formulées et rigoureusement appliquées, témoignent d’un engagement en faveur de la sécurité et renforcent la confiance des utilisateurs dans l’intégrité de la plateforme et de l’organisation.

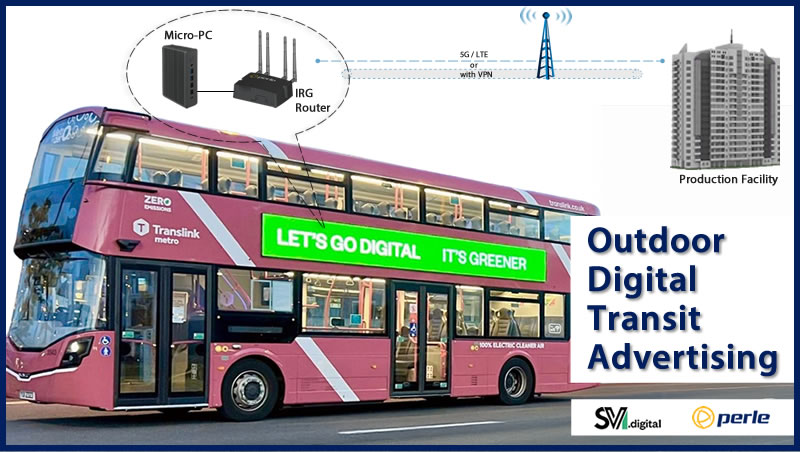

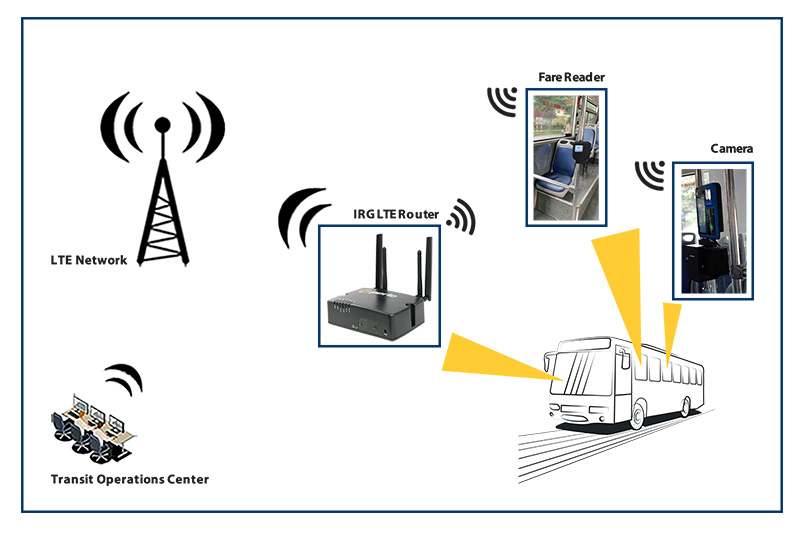

Sécurité de bout en bout avec les routeurs IRG de Perle

Grâce à l’AMF, aux pare-feu intégrés à politique basée sur les zones et à toute une série d’autres caractéristiques qui renforcent la sécurité de bout en bout, les entreprises industrielles disposent des moyens nécessaires pour lutter contre la menace croissante des cyberattaques. Les systèmes de détection d’intrusion en temps réel, l’enregistrement détaillé des événements pour l’analyse criminelle et les protocoles de cryptage avancés tels que le cryptage AES 256 bits pour sécuriser le trafic de données, entre autres, sont d’autres caractéristiques de sécurité clés des routeurs IRG.

Les routeurs Perle ont un coût unique, sans aucun abonnement. Pour en savoir plus sur les routeurs cellulaires IRG de Perle, cliquez ici.